Как запретить хождение пакетов DHCP на интерфейсе?

-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Как запретить хождение пакетов DHCP на интерфейсе?

На интерфейсе две сети локальная и сеть для WiFi.

Пользователям WiFi выдаются адреса DHCP сервером на Mikrotik.

Но в локальной сети также есть DHCP сервер, и получается что пользователь WiFi может получить адрес от Mikrotik и от сервера в локальной сети (что не допустимо) случайным образом, видимо кто быстрее ответит.

Убрать на интерфейсе локальную сеть нельзя, нужен доступ к локальным ресурсам, цель чтобы пользователя WiFi получали адреса от только от DHCP сервера настроенного на Mikrotik.

Что смотреть?

Firewall

Настройки интерфейса

Или прикрутить VLAN

Конечная цель: на интерфейсе №4 Mikrotik работает WiFi роутер, на котором создано две сети: сеть №1 гостевая (только интернет), сеть №2 и интернет и локальная сеть. Роутер позволяет создавать WiFi сети с разными VLAN, как этот функционал использовать с возможностями Mikrotik OS для реализации этой цели?

Пользователям WiFi выдаются адреса DHCP сервером на Mikrotik.

Но в локальной сети также есть DHCP сервер, и получается что пользователь WiFi может получить адрес от Mikrotik и от сервера в локальной сети (что не допустимо) случайным образом, видимо кто быстрее ответит.

Убрать на интерфейсе локальную сеть нельзя, нужен доступ к локальным ресурсам, цель чтобы пользователя WiFi получали адреса от только от DHCP сервера настроенного на Mikrotik.

Что смотреть?

Firewall

Настройки интерфейса

Или прикрутить VLAN

Конечная цель: на интерфейсе №4 Mikrotik работает WiFi роутер, на котором создано две сети: сеть №1 гостевая (только интернет), сеть №2 и интернет и локальная сеть. Роутер позволяет создавать WiFi сети с разными VLAN, как этот функционал использовать с возможностями Mikrotik OS для реализации этой цели?

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: Как запретить хождение пакетов DHCP на интерфейсе?

Не совсем понятна топология сети. У вас MikroTik стоит между локалкой и WiFi (трафик проходит через него и можно блокировать), или в ether4 включен коммутатор, в который уже включены локалка и WiFi (и трафик, соответственно, гуляет от локалки к WiFi через коммутатор, минуя MikroTik)?

Во втором случае блокировать надо на коммутаторе. Либо пробрасывать VLAN до MikroTik (причём, возможно, на другой интерфейс - ещё совершенно недавно в бридж нельзя было добавить VLAN и интерфейс, на котором этот VLAN висит) - и уже на MikroTik'е фильтровать

Во втором случае блокировать надо на коммутаторе. Либо пробрасывать VLAN до MikroTik (причём, возможно, на другой интерфейс - ещё совершенно недавно в бридж нельзя было добавить VLAN и интерфейс, на котором этот VLAN висит) - и уже на MikroTik'е фильтровать

-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Re: Как запретить хождение пакетов DHCP на интерфейсе?

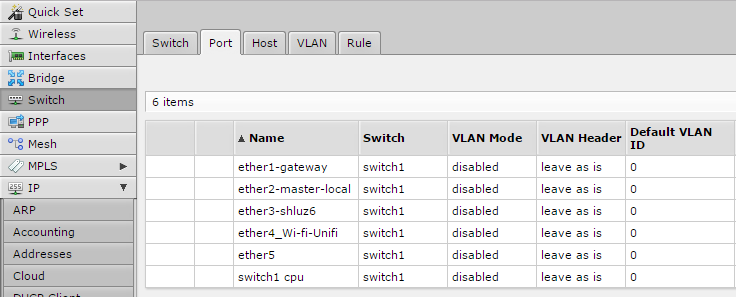

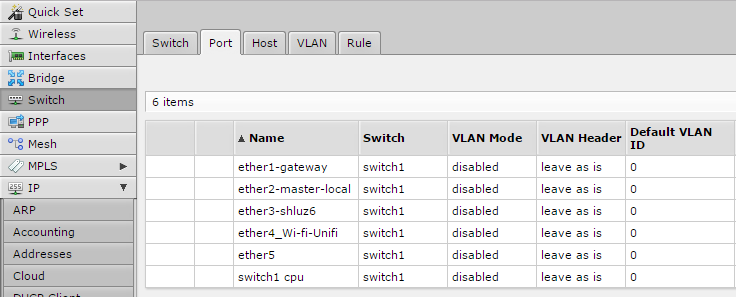

В микротик в порт 4, воткнут wifi роутер (он может создавать vlan).

В микротик в порт 2, воткнут роутер с локальной сетью.

В локальной сети есть DHCP сервер для средств локальной сети, а на микротике на порту 4 (на интерфейсе включен DHCP сервер для средств пользователей wifi).

И проблема заключается в том что пользователи wifi случайным образом получают адреса от DHCP сервера то локальной сети то микротика.

А нужно чтобы пользователи wifi получали адреса от DHCP сервера микротика на своем интерфейсе.

В микротик в порт 2, воткнут роутер с локальной сетью.

В локальной сети есть DHCP сервер для средств локальной сети, а на микротике на порту 4 (на интерфейсе включен DHCP сервер для средств пользователей wifi).

И проблема заключается в том что пользователи wifi случайным образом получают адреса от DHCP сервера то локальной сети то микротика.

А нужно чтобы пользователи wifi получали адреса от DHCP сервера микротика на своем интерфейсе.

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: Как запретить хождение пакетов DHCP на интерфейсе?

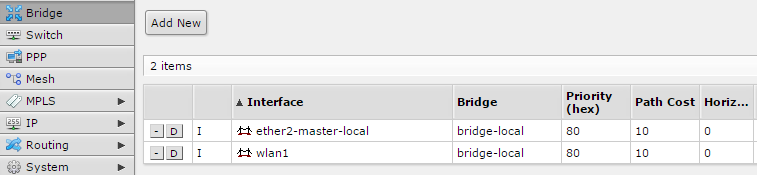

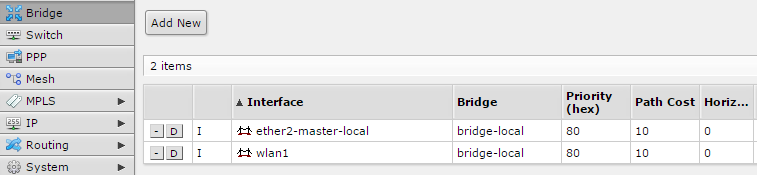

Вам нужно, чтобы пользователи Wi-Fi находились в одном широковещательном домене с пользователями локальной сети? Тогда укажите, как вы порты 2 и 4 объединили: указанием Master Port или добавлением в один Bridge?

Если нет — то просто делайте порт 4 независимым, вешайте на него свою подсеть и свой DHCP

Если нет — то просто делайте порт 4 независимым, вешайте на него свою подсеть и свой DHCP

-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Re: Как запретить хождение пакетов DHCP на интерфейсе?

Нужно чтобы пользователи были в одном широковещательном домене.

Порт №4 не включен Bridge.

Порт №4 не включен Bridge.

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: Как запретить хождение пакетов DHCP на интерфейсе?

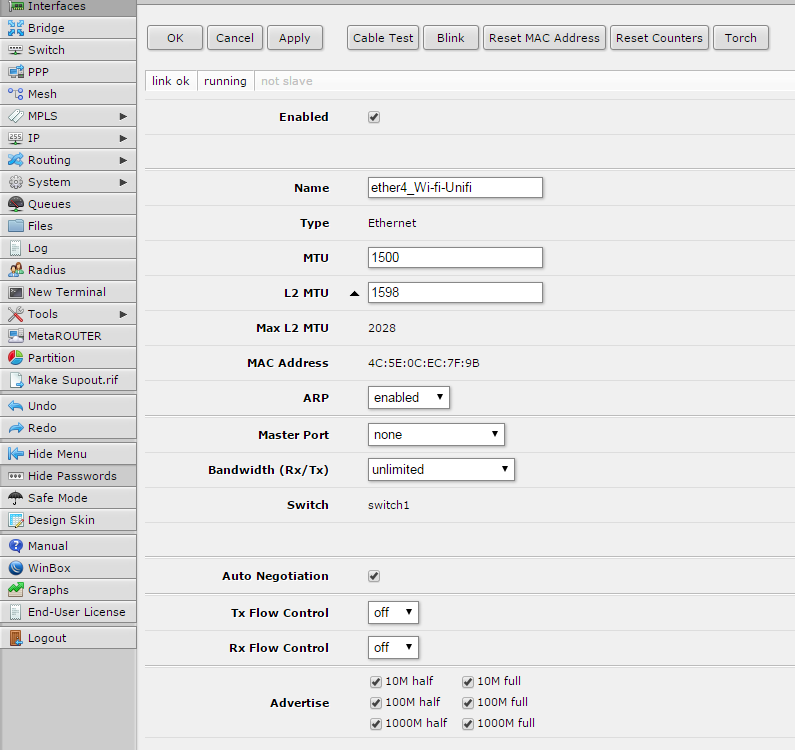

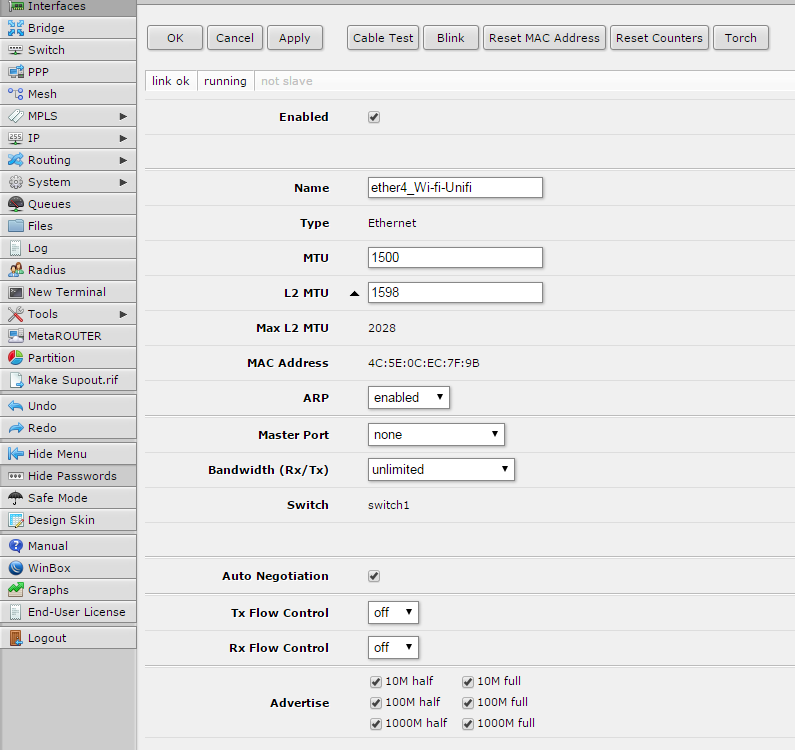

А как пакеты тогда проходят-то?.. Сам ether4 ни у кого Master Port'ом не обозначен?

-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Re: Как запретить хождение пакетов DHCP на интерфейсе?

Как пакеты проходят не понимаю, ищу причину. Где посмотреть про Master Port?

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: Как запретить хождение пакетов DHCP на интерфейсе?

А конфиг не приведёте?

Код: Выделить всё

/export hide-sensitive=yes-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Re: Как запретить хождение пакетов DHCP на интерфейсе?

В отчете затер только внешние IP адреса!

Остальное все как есть.

# may/02/2017 08:36:55 by RouterOS 6.28

# software id = EXC0-P0AW

#

/interface bridge

add admin-mac=4C:5E:0C:EC:7F:99 auto-mac=no mtu=1500 name=bridge-local

/interface ethernet

set [ find default-name=ether1 ] name=ether1-gateway

set [ find default-name=ether2 ] name=ether2-master-local

set [ find default-name=ether3 ] name=ether3-shluz6

set [ find default-name=ether4 ] name=ether4_Wi-fi-Unifi

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-ht-above distance=indoors l2mtu=2290 mode=ap-bridge ssid=\

MikroTik-EC7F9D

/ip neighbor discovery

set ether1-gateway discover=no

/ip dhcp-server option

add code=121 name=121 value=0x18c0a86000c0a85a01

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des,aes-128-cbc,aes-256-cbc,aes-128-ctr,aes-256-ctr

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.254

add name=PPTP ranges=192.168.90.10-192.168.90.40

add name=L2TP_DHCP_Server ranges=192.168.91.1-192.168.91.25

add name=pool_wi-fi ranges=192.168.86.100-192.168.86.200

add name=dhcp_pool1 ranges=192.168.96.100-192.168.96.239

add name=dhcp_pool2 ranges=192.168.96.100-192.168.96.240

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=bridge-local name=default

add add-arp=yes address-pool=pool_wi-fi always-broadcast=yes authoritative=yes disabled=no interface=ether4_Wi-fi-Unifi name=\

server_wifi_dhcp

/ppp profile

add local-address=172.16.0.1 name=openvpn

add dns-server=192.168.96.2 local-address=192.168.90.1 name=pptp remote-address=PPTP wins-server=192.168.96.2

add change-tcp-mss=yes dns-server=192.168.96.2 local-address=192.168.91.1 name=L2tp-server remote-address=L2TP_DHCP_Server use-compression=\

no use-encryption=yes use-mpls=yes use-vj-compression=no wins-server=192.168.96.2

/interface bridge port

add bridge=bridge-local interface=ether2-master-local

add bridge=bridge-local interface=wlan1

/interface l2tp-server server

set authentication=mschap2 default-profile=L2tp-server enabled=yes

/interface ovpn-server server

set certificate=cert_2 default-profile=openvpn enabled=yes port=1195 require-client-certificate=yes

/interface pptp-server server

set default-profile=pptp enabled=yes

/ip address

add address=192.168.101.1/24 comment="default configuration" interface=bridge-local network=192.168.101.0

add address=.../30 interface=ether1-gateway network=...

add address=192.168.96.10/24 interface=ether5 network=192.168.96.0

add address=192.168.86.1/24 interface=ether4_Wi-fi-Unifi network=192.168.86.0

add address=192.168.96.6/24 interface=ether3-shluz6 network=192.168.96.0

add address=192.168.222.1/24 comment="IP address for IP Videoregistrator" interface=ether5 network=192.168.222.0

/ip dhcp-client

add comment="default configuration" dhcp-options=hostname,clientid disabled=no interface=ether1-gateway

/ip dhcp-server network

add address=192.168.86.0/24 dns-server=192.168.96.2,8.8.4.4,8.8.8.8 domain=kzp.in gateway=192.168.86.1 wins-server=192.168.96.2

add address=192.168.88.0/24 comment="default configuration" dns-server=192.168.88.1 gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip dns static

add address=192.168.88.1 name=router

/ip firewall filter

add chain=input comment="default configuration" protocol=icmp

add chain=input in-interface=ether1-gateway protocol=ipsec-esp

add chain=input in-interface=ether1-gateway port=1701,500,4500 protocol=udp

add chain=input dst-port=1723 in-interface=ether1-gateway protocol=tcp

add chain=input in-interface=ether1-gateway protocol=gre

add chain=input dst-port=1195 protocol=tcp src-address=...

add chain=input dst-port=80 in-interface=ether1-gateway protocol=tcp src-address=...

add chain=input dst-port=80 in-interface=ether1-gateway protocol=tcp src-address=...

add chain=input comment="default configuration" connection-state=established

add chain=input comment="default configuration" connection-state=related

add action=drop chain=input comment="default configuration" in-interface=ether1-gateway

add chain=forward comment="default configuration" connection-state=established

add chain=forward comment="default configuration" connection-state=related

add action=drop chain=forward comment="default configuration" connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration" out-interface=ether1-gateway src-address=192.168.96.0/24

add action=masquerade chain=srcnat out-interface=ether1-gateway src-address=192.168.101.0/24

add action=masquerade chain=srcnat out-interface=ether1-gateway src-address=192.168.86.0/24

add action=dst-nat chain=dstnat protocol=udp src-address=... to-addresses=192.168.96.7

add action=dst-nat chain=dstnat protocol=udp src-address=... to-addresses=192.168.96.7

add action=netmap chain=dstnat comment="Web server Directum" dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.86 \

to-ports=80

add action=netmap chain=dstnat dst-port=13292 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3 to-ports=13292

add action=netmap chain=dstnat dst-port=7000 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.70 to-ports=7000

add action=netmap chain=dstnat dst-port=7001 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.71 to-ports=7001

add action=netmap chain=dstnat dst-port=7002 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.72 to-ports=7002

add action=netmap chain=dstnat dst-port=7003 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.73 to-ports=7003

add action=netmap chain=dstnat dst-port=7004 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.74 to-ports=7004

add action=netmap chain=dstnat dst-port=7005 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.75 to-ports=7005

add action=netmap chain=dstnat dst-port=7006 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.76 to-ports=7006

add action=netmap chain=dstnat dst-port=7007 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.77 to-ports=7007

add action=netmap chain=dstnat dst-port=33 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.101.6 to-ports=33

add action=netmap chain=dstnat dst-port=443 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.101.6 to-ports=443

add action=netmap chain=dstnat disabled=yes dst-port=17100 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3

add action=netmap chain=dstnat dst-port=8000 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.20 to-ports=8000

add action=netmap chain=dstnat disabled=yes dst-port=3389 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3 to-ports=3389

add action=netmap chain=dstnat disabled=yes dst-port=35300 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.9 to-ports=35300

add action=netmap chain=dstnat dst-port=8001 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.21 to-ports=8001

add action=netmap chain=dstnat dst-port=8002 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.22 to-ports=8002

/ip firewall service-port

set sip disabled=yes

/ip ipsec policy

set 0 dst-address=0.0.0.0/0 src-address=0.0.0.0/0

/ip route

add check-gateway=ping distance=1 gateway=...

add check-gateway=ping disabled=yes distance=1 dst-address=192.168.96.0/24 gateway=192.168.101.2

add check-gateway=ping distance=1 dst-address=192.168.100.0/24 gateway=172.16.0.10

add check-gateway=ping distance=1 dst-address=192.168.186.0/24 gateway=172.16.0.10

add check-gateway=ping distance=1 dst-address=192.168.186.0/24 gateway=ether4_Wi-fi-Unifi

add check-gateway=ping distance=1 dst-address=192.168.196.0/24 gateway=172.16.0.10

/ppp secret

add local-address=172.16.0.1 name=kazan profile=openvpn remote-address=172.16.0.10 service=ovpn

add name=salrum profile=default-encryption service=pptp

add name=rasim profile=default-encryption service=pptp

add name=tarasov profile=default-encryption service=pptp

add name=t.sadikova profile=default-encryption service=pptp

add name=r.zamaliev profile=default-encryption service=pptp

add name=e.murashov profile=default-encryption service=pptp

add name=g.vildanova profile=default-encryption service=pptp

add name=r.stolbov profile=default-encryption service=pptp

add name=g.ahmetshina profile=default-encryption service=pptp

add name=a.nabiullina profile=default-encryption service=pptp

add name=ur profile=default-encryption service=pptp

add name=sorokin profile=default-encryption service=pptp

add name=e.nabiullina profile=default-encryption service=pptp

/romon port

add disabled=no

/system clock

set time-zone-autodetect=no time-zone-name=Europe/Moscow

/system ntp client

set enabled=yes primary-ntp=80.69.163.42 secondary-ntp=95.213.132.250

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-shluz6

add interface=ether4_Wi-fi-Unifi

add interface=ether5

add interface=wlan1

add interface=bridge-local

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-shluz6

add interface=ether4_Wi-fi-Unifi

add interface=ether5

add interface=wlan1

add interface=bridge-local

Остальное все как есть.

# may/02/2017 08:36:55 by RouterOS 6.28

# software id = EXC0-P0AW

#

/interface bridge

add admin-mac=4C:5E:0C:EC:7F:99 auto-mac=no mtu=1500 name=bridge-local

/interface ethernet

set [ find default-name=ether1 ] name=ether1-gateway

set [ find default-name=ether2 ] name=ether2-master-local

set [ find default-name=ether3 ] name=ether3-shluz6

set [ find default-name=ether4 ] name=ether4_Wi-fi-Unifi

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-ht-above distance=indoors l2mtu=2290 mode=ap-bridge ssid=\

MikroTik-EC7F9D

/ip neighbor discovery

set ether1-gateway discover=no

/ip dhcp-server option

add code=121 name=121 value=0x18c0a86000c0a85a01

/ip ipsec proposal

set [ find default=yes ] enc-algorithms=3des,aes-128-cbc,aes-256-cbc,aes-128-ctr,aes-256-ctr

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.254

add name=PPTP ranges=192.168.90.10-192.168.90.40

add name=L2TP_DHCP_Server ranges=192.168.91.1-192.168.91.25

add name=pool_wi-fi ranges=192.168.86.100-192.168.86.200

add name=dhcp_pool1 ranges=192.168.96.100-192.168.96.239

add name=dhcp_pool2 ranges=192.168.96.100-192.168.96.240

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=bridge-local name=default

add add-arp=yes address-pool=pool_wi-fi always-broadcast=yes authoritative=yes disabled=no interface=ether4_Wi-fi-Unifi name=\

server_wifi_dhcp

/ppp profile

add local-address=172.16.0.1 name=openvpn

add dns-server=192.168.96.2 local-address=192.168.90.1 name=pptp remote-address=PPTP wins-server=192.168.96.2

add change-tcp-mss=yes dns-server=192.168.96.2 local-address=192.168.91.1 name=L2tp-server remote-address=L2TP_DHCP_Server use-compression=\

no use-encryption=yes use-mpls=yes use-vj-compression=no wins-server=192.168.96.2

/interface bridge port

add bridge=bridge-local interface=ether2-master-local

add bridge=bridge-local interface=wlan1

/interface l2tp-server server

set authentication=mschap2 default-profile=L2tp-server enabled=yes

/interface ovpn-server server

set certificate=cert_2 default-profile=openvpn enabled=yes port=1195 require-client-certificate=yes

/interface pptp-server server

set default-profile=pptp enabled=yes

/ip address

add address=192.168.101.1/24 comment="default configuration" interface=bridge-local network=192.168.101.0

add address=.../30 interface=ether1-gateway network=...

add address=192.168.96.10/24 interface=ether5 network=192.168.96.0

add address=192.168.86.1/24 interface=ether4_Wi-fi-Unifi network=192.168.86.0

add address=192.168.96.6/24 interface=ether3-shluz6 network=192.168.96.0

add address=192.168.222.1/24 comment="IP address for IP Videoregistrator" interface=ether5 network=192.168.222.0

/ip dhcp-client

add comment="default configuration" dhcp-options=hostname,clientid disabled=no interface=ether1-gateway

/ip dhcp-server network

add address=192.168.86.0/24 dns-server=192.168.96.2,8.8.4.4,8.8.8.8 domain=kzp.in gateway=192.168.86.1 wins-server=192.168.96.2

add address=192.168.88.0/24 comment="default configuration" dns-server=192.168.88.1 gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip dns static

add address=192.168.88.1 name=router

/ip firewall filter

add chain=input comment="default configuration" protocol=icmp

add chain=input in-interface=ether1-gateway protocol=ipsec-esp

add chain=input in-interface=ether1-gateway port=1701,500,4500 protocol=udp

add chain=input dst-port=1723 in-interface=ether1-gateway protocol=tcp

add chain=input in-interface=ether1-gateway protocol=gre

add chain=input dst-port=1195 protocol=tcp src-address=...

add chain=input dst-port=80 in-interface=ether1-gateway protocol=tcp src-address=...

add chain=input dst-port=80 in-interface=ether1-gateway protocol=tcp src-address=...

add chain=input comment="default configuration" connection-state=established

add chain=input comment="default configuration" connection-state=related

add action=drop chain=input comment="default configuration" in-interface=ether1-gateway

add chain=forward comment="default configuration" connection-state=established

add chain=forward comment="default configuration" connection-state=related

add action=drop chain=forward comment="default configuration" connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration" out-interface=ether1-gateway src-address=192.168.96.0/24

add action=masquerade chain=srcnat out-interface=ether1-gateway src-address=192.168.101.0/24

add action=masquerade chain=srcnat out-interface=ether1-gateway src-address=192.168.86.0/24

add action=dst-nat chain=dstnat protocol=udp src-address=... to-addresses=192.168.96.7

add action=dst-nat chain=dstnat protocol=udp src-address=... to-addresses=192.168.96.7

add action=netmap chain=dstnat comment="Web server Directum" dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.86 \

to-ports=80

add action=netmap chain=dstnat dst-port=13292 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3 to-ports=13292

add action=netmap chain=dstnat dst-port=7000 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.70 to-ports=7000

add action=netmap chain=dstnat dst-port=7001 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.71 to-ports=7001

add action=netmap chain=dstnat dst-port=7002 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.72 to-ports=7002

add action=netmap chain=dstnat dst-port=7003 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.73 to-ports=7003

add action=netmap chain=dstnat dst-port=7004 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.74 to-ports=7004

add action=netmap chain=dstnat dst-port=7005 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.75 to-ports=7005

add action=netmap chain=dstnat dst-port=7006 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.76 to-ports=7006

add action=netmap chain=dstnat dst-port=7007 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.77 to-ports=7007

add action=netmap chain=dstnat dst-port=33 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.101.6 to-ports=33

add action=netmap chain=dstnat dst-port=443 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.101.6 to-ports=443

add action=netmap chain=dstnat disabled=yes dst-port=17100 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3

add action=netmap chain=dstnat dst-port=8000 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.20 to-ports=8000

add action=netmap chain=dstnat disabled=yes dst-port=3389 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.3 to-ports=3389

add action=netmap chain=dstnat disabled=yes dst-port=35300 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.96.9 to-ports=35300

add action=netmap chain=dstnat dst-port=8001 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.21 to-ports=8001

add action=netmap chain=dstnat dst-port=8002 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.222.22 to-ports=8002

/ip firewall service-port

set sip disabled=yes

/ip ipsec policy

set 0 dst-address=0.0.0.0/0 src-address=0.0.0.0/0

/ip route

add check-gateway=ping distance=1 gateway=...

add check-gateway=ping disabled=yes distance=1 dst-address=192.168.96.0/24 gateway=192.168.101.2

add check-gateway=ping distance=1 dst-address=192.168.100.0/24 gateway=172.16.0.10

add check-gateway=ping distance=1 dst-address=192.168.186.0/24 gateway=172.16.0.10

add check-gateway=ping distance=1 dst-address=192.168.186.0/24 gateway=ether4_Wi-fi-Unifi

add check-gateway=ping distance=1 dst-address=192.168.196.0/24 gateway=172.16.0.10

/ppp secret

add local-address=172.16.0.1 name=kazan profile=openvpn remote-address=172.16.0.10 service=ovpn

add name=salrum profile=default-encryption service=pptp

add name=rasim profile=default-encryption service=pptp

add name=tarasov profile=default-encryption service=pptp

add name=t.sadikova profile=default-encryption service=pptp

add name=r.zamaliev profile=default-encryption service=pptp

add name=e.murashov profile=default-encryption service=pptp

add name=g.vildanova profile=default-encryption service=pptp

add name=r.stolbov profile=default-encryption service=pptp

add name=g.ahmetshina profile=default-encryption service=pptp

add name=a.nabiullina profile=default-encryption service=pptp

add name=ur profile=default-encryption service=pptp

add name=sorokin profile=default-encryption service=pptp

add name=e.nabiullina profile=default-encryption service=pptp

/romon port

add disabled=no

/system clock

set time-zone-autodetect=no time-zone-name=Europe/Moscow

/system ntp client

set enabled=yes primary-ntp=80.69.163.42 secondary-ntp=95.213.132.250

/tool mac-server

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-shluz6

add interface=ether4_Wi-fi-Unifi

add interface=ether5

add interface=wlan1

add interface=bridge-local

/tool mac-server mac-winbox

set [ find default=yes ] disabled=yes

add interface=ether2-master-local

add interface=ether3-shluz6

add interface=ether4_Wi-fi-Unifi

add interface=ether5

add interface=wlan1

add interface=bridge-local

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: Как запретить хождение пакетов DHCP на интерфейсе?

Не, не должно у вас ничего проскакивать в ether4_Wi-fi-Unifi через этот мелкотик. Если и проскакивает - явно, через какую-то другую дырку

-

rassini

- Сообщения: 6

- Зарегистрирован: 26 апр 2017, 08:47

Re: Как запретить хождение пакетов DHCP на интерфейсе?

Тоже так кажется, потому что в ARP таблице устройства, которые подключены по WIFi на ether4_Wi-fi-Unifi все получают IP адреса 192.168.86.0/24, но почему то большая часть получает телефонов так же работающих в WiFi получают адреса 192.168.96.0/24

Буду искать дальше, куда подключили wifi оборудование.

Спасибо что проверили!

Буду искать дальше, куда подключили wifi оборудование.

Спасибо что проверили!