Добрый, решил немного разобраться с Firewall. Из той информации и статей, которые нашел в сети, сделал себе вот такой Firewall. Просмотрите пожалуйста, что думаете относительно них и правильности их расположения относительно друг друга.

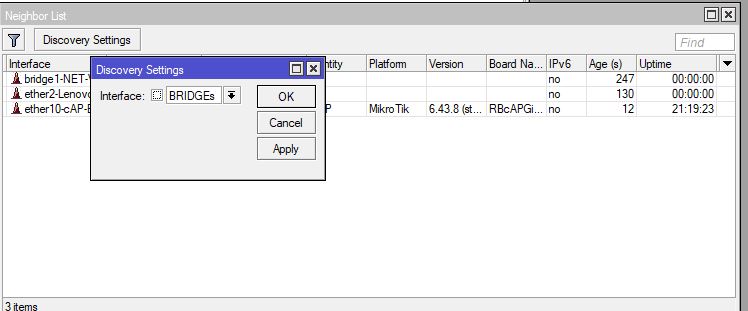

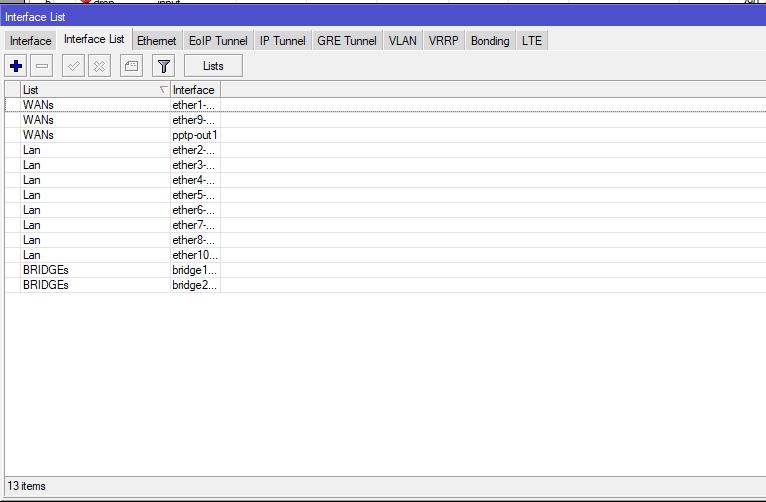

В настройках Interface list создал два листа WANs в который входят 2 порта wan и PPTP, Lan в который входят все порты с двух бриджей за исключением wan портов, Bridges в которых входят два бриджа.

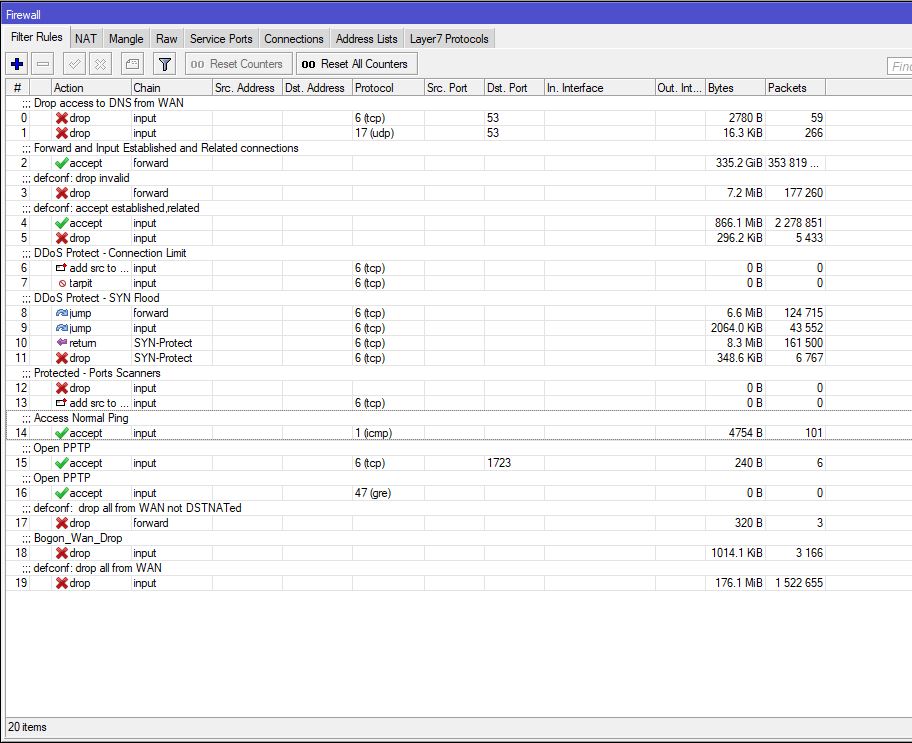

1. Блокировка доступа к DNS роутера, это запрет доступа к 53-му порту на WAN-интерфейсе. Из того что я нашел это правило должно быть выше запрещающих или самое первое на входе?

Код: Выделить всё

/ip firewall filter

add action=drop chain=input comment="Drop access to DNS from WAN" dst-port=53 \

in-interface-list=WANs protocol=tcp

add action=drop chain=input dst-port=53 in-interface-list=WANs protocol=udp

Код: Выделить всё

/ip firewall filter

add action=accept chain=forward comment=\

"Forward and Input Established and Related connections" \

connection-state=established,related

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=accept chain=input comment="defconf: accept established,related" \

connection-state=established,related

add action=drop chain=input connection-state=invalid

Код: Выделить всё

/ip firewall filter

add action=add-src-to-address-list address-list=ddos-blacklist \

address-list-timeout=1d chain=input comment=\

"DDoS Protect - Connection Limit" connection-limit=100,32 \

in-interface-list=WANs protocol=tcp

add action=tarpit chain=input connection-limit=3,32 protocol=tcp \

src-address-list=ddos-blacklist

Защита как проходящего трафика, так и входящего трафика. Путем создания отдельной цепочки SYN-Protect

Код: Выделить всё

/ip firewall filter

add action=jump chain=forward comment="DDoS Protect - SYN Flood" \

connection-state=new jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=jump chain=input connection-state=new in-interface-list=WANs \

jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=return chain=SYN-Protect connection-state=new limit=200,5:packet \

protocol=tcp tcp-flags=syn

add action=drop chain=SYN-Protect connection-state=new protocol=tcp \

tcp-flags=syn

Код: Выделить всё

/ip firewall filter

add action=drop chain=input comment="Protected - Ports Scanners" \

src-address-list="Port Scanners"

add action=add-src-to-address-list address-list="Port Scanners" \

address-list-timeout=none-dynamic chain=input in-interface-list=WANs \

protocol=tcp psd=21,3s,3,1

Код: Выделить всё

/ip firewall filter

add action=accept chain=input comment="Access Normal Ping" \

in-interface-list=WANs limit=50/5s,2:packet protocol=icmp

Код: Выделить всё

/ip firewall filter

add action=accept chain=input comment="Open PPTP" dst-port=1723 \

in-interface-list=WANs protocol=tcp

add action=accept chain=input comment="Open PPTP" in-interface-list=WANs \

protocol=gre

Код: Выделить всё

/ip firewall filter

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WANs

Код: Выделить всё

/ip firewall filter

add action=drop chain=input comment=Bogon_Wan_Drop in-interface-list=WANs \

src-address-list=BOGONS

Код: Выделить всё

/ip firewall filter

add action=drop chain=input comment="defconf: drop all from WAN" \

in-interface-list=WANs

Спасибо