На тему PPTP я имел в виду трафик, гуляющий внутри PPTP, а не пакеты самого PPTP-тоннеля. Давайте разделять эти понятия.

2 интернета и 2 сети (RB2011)

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Ну, если в правилах Action одинаковый - то зачем держать в Mangle два правила, если можно на одно заменить? А если разный - то не замените ведь. Вот у NAT везде action=masquerade, можно смело менять

На тему PPTP я имел в виду трафик, гуляющий внутри PPTP, а не пакеты самого PPTP-тоннеля. Давайте разделять эти понятия.

На тему PPTP я имел в виду трафик, гуляющий внутри PPTP, а не пакеты самого PPTP-тоннеля. Давайте разделять эти понятия.

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Может это поможет, то уже на потуги смотреть не комильфо

Надеюсь разжёвывать что делает скрипт не надо? В 2-х словах 2 аплинка по dhcp, одна сеть, load balancing. С маршрутами и проверками

Надеюсь разжёвывать что делает скрипт не надо? В 2-х словах 2 аплинка по dhcp, одна сеть, load balancing. С маршрутами и проверками

Код: Выделить всё

# wait for interfaces

:local count 0;

:while ([/interface ethernet find] = "") do={

:if ($count = 30) do={

:log warning "Unable to find ethernet interfaces";

/quit;

}

:delay 1s;

:set count ($count +1);

};

# Ports

:global wan1name "";

:global wan2name "";

:global tmp1name "";

:global tmp2name "";

:foreach k in=[/interface ethernet find] do={

if ($tmp1name = "") do={

:set tmp1name [/interface ethernet get $k name];

} else {

:if ($tmp2name = "") do={

:set tmp2name [/interface ethernet get $k name];

}

}

}

/interface list add name=WAN comment="WAN ports"

/ip firewall nat add chain=srcnat out-interface-list=WAN ipsec-policy=out,none action=masquerade comment="masquerade"

:set wan1name ($tmp1name."-wan");

/interface ethernet set [find name="$tmp1name"] name="$wan1name" comment="isp1"

:set wan2name ($tmp2name."-wan2");

/interface ethernet set [find name="$tmp2name"] name="$wan2name" comment="isp2"

/interface bridge add name=bridge-local disabled=no auto-mac=yes protocol-mode=rstp;

:delay 1s;

/interface list add name=LAN comment="LAN ports"

:local bMACIsSet 0;

:foreach p in=[/interface ethernet find where !(name~"wan" || name~"bridge")] do={

:local tmpPortName [/interface ethernet get $p name];

:if ($bMACIsSet = 0) do={

:if ([/interface get $p type] = "ether") do={

/interface bridge set "bridge-local" auto-mac=no admin-mac=[/interface ethernet get $tmpPortName mac-address];

:set bMACIsSet 1;

}

}

/interface bridge port add bridge="bridge-local" interface="$tmpPortName";

/interface list member add list=LAN interface=$tmpPortName

}

# WiFi setup

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity="moja_setj" wpa-pre-shared-key="mojparolj" wpa2-pre-shared-key="mojparolj"

:foreach p in=[/interface wireless find] do={

:local tmpWName [/interface wireless get $p name];

:local tmpBand [:pick [/interface wireless get $p band] 0 1];

:if ($tmpBand = "5") do={

/interface wireless set $p band=5ghz-a/n/ac channel-width=20/40mhz-Ce wireless-protocol=802.11 frequency=auto mode=ap-bridge ssid="moja_setj" distance=indoors disabled=no

} else {

/interface wireless set $p band=2ghz-b/g/n channel-width=20/40mhz-Ce wireless-protocol=802.11 frequency=auto mode=ap-bridge ssid="moja_setj" distance=indoors disabled=no

}

/interface bridge port add bridge=bridge-local interface=$tmpWName

/interface list member add list=LAN interface=$tmpWName

}

# LAN

/ip address add address=192.168.99.1/24 disabled=no interface=bridge-local

/ip pool add name=pool-lan ranges=192.168.99.2-192.168.99.254

/ip dhcp-server add address-pool=pool-lan interface=bridge-local name=dhcp-lan disable=no

/ip dhcp-server network add address=192.168.99.0/24 dns-server=192.168.99.1 gateway=192.168.99.1

# ISP1

/ip dhcp-client add dhcp-options=hostname,clientid interface=$wan1name add-default-route=no use-peer-dns=no disabled=no

/interface list member add list=WAN interface=$wan1name

# ISP2

/ip dhcp-client add dhcp-options=hostname,clientid interface=$wan2name add-default-route=no use-peer-dns=no disabled=no

/interface list member add list=WAN interface=$wan2name

# Recursive

/ip route add dst-address=8.8.8.8 gateway=127.0.0.1 distance=1 scope=30 comment=isp1

/ip route add dst-address=8.8.4.4 gateway=127.0.0.1 distance=1 scope=30 comment=isp2

/ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=1 check-gateway=ping target-scope=30

/ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=2 check-gateway=ping target-scope=30

/ip firewall mangle add action=mark-connection chain=input in-interface=$wan1name new-connection-mark=isp1in_c passthrough=yes

/ip firewall mangle add action=mark-connection chain=input in-interface=$wan2name new-connection-mark=isp2in_c passthrough=yes

/ip firewall mangle add action=mark-routing chain=output connection-mark=isp1in_c new-routing-mark=isp1 passthrough=no

/ip firewall mangle add action=mark-routing chain=output connection-mark=isp2in_c new-routing-mark=isp2 passthrough=no

/ip route add dst-address=0.0.0.0/0 gateway=127.0.0.1 distance=1 routing-mark=isp1 comment=isp1

/ip route add dst-address=0.0.0.0/0 gateway=127.0.0.1 distance=1 routing-mark=isp2 comment=isp2

# Load balancing

/ip firewall mangle add in-interface=bridge-local dst-address-type=!local action=mark-routing chain=prerouting new-routing-mark=isp1lb per-connection-classifier=both-addresses:2/0 comment=isp1-20

/ip firewall mangle add in-interface=bridge-local dst-address-type=!local action=mark-routing chain=prerouting new-routing-mark=isp2lb per-connection-classifier=both-addresses:2/1 comment=isp2-21

/ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=1 check-gateway=ping target-scope=30 routing-mark=isp1lb

/ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=2 check-gateway=ping target-scope=30 routing-mark=isp1lb

/ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=1 check-gateway=ping target-scope=30 routing-mark=isp2lb

/ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=2 check-gateway=ping target-scope=30 routing-mark=isp2lb

/system scheduler add disabled=no interval=30s name=CheckGateway on-event=CheckGateway

/system script add name=CheckGateway owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive source="#Name: CheckGateway v.1\r\

\n#Created by MikroTik configuration wizard (www.mikrotikwizard.com)\r\

\n:local debug false;\r\

\n# isp1 \r\

\n:if ([/interface find comment=isp1] != \"\") do={\r\

\n:local wan1 [/interface get [find comment=isp1] name];\r\

\n:if ( [/ip dhcp-client get [find interface=\$wan1] status] = \"bound\") do={\r\

\n:local NewGW [/ip dhcp-client get [find interface=\$wan1] gateway];\r\

\n:foreach g in=[/ip route find where comment=isp1] do={\r\

\n:local OldGW [/ip route get \$g gateway];\r\

\n:if (\$OldGW!=\$NewGW) do={\r\

\n/ip route set \$g gateway=\$NewGW;\r\

\n:log info \"CheckGateway: isp1 change gateway from \$OldGW to \$NewGW\";\r\

\n} else {\r\

\nif (\$debug) do={:log info \"CheckGateway: isp1 route is not change \$OldGW / \$NewGW\";}\r\

\n}\r\

\n} \r\

\n} else {\r\

\nif (\$debug) do={:log info \"CheckGateway: interface \$wan1 is not ready\";}\r\

\n}\r\

\n} else {\r\

\n:log warning \"CheckGateway: ERROR isp1 interface NOT found\";\r\

\n}\r\

\n \r\

\n# isp2 \r\

\n:if ([/interface find comment=isp2] != \"\") do={\r\

\n:local wan2 [/interface get [find comment=isp2] name];\r\

\n:if ( [/ip dhcp-client get [find interface=\$wan2] status] = \"bound\") do={\r\

\n:local NewGW [/ip dhcp-client get [find interface=\$wan2] gateway];\r\

\n:foreach g in=[/ip route find where comment=isp2] do={\r\

\n:local OldGW [/ip route get \$g gateway];\r\

\n:if (\$OldGW!=\$NewGW) do={\r\

\n/ip route set \$g gateway=\$NewGW;\r\

\n:log info \"CheckGateway: isp2 change gateway from \$OldGW to \$NewGW\";\r\

\n} else {\r\

\nif (\$debug) do={:log info \"CheckGateway: isp2 route is not change \$OldGW / \$NewGW\";}\r\

\n}\r\

\n} \r\

\n} else {\r\

\nif (\$debug) do={:log info \"CheckGateway: interface \$wan2 is not ready\";}\r\

\n}\r\

\n} else {\r\

\n:log warning \"CheckGateway: ERROR isp2 interface NOT found\";\r\

\n}\r\

\n \r\

"

# DNS

/ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4

/ip dns static add address=192.168.99.1 name=router

# Firewall Input

/ip firewall filter add chain=input action=accept connection-state=established,related,untracked comment="Accept established,related,untracked"

/ip firewall filter add chain=input action=drop connection-state=invalid comment="Drop invalid"

/ip firewall filter add chain=input action=accept protocol=icmp comment="Accept ICMP"

/ip firewall filter add chain=input action=accept in-interface=bridge-local comment="Accept all from bridge-local"

/ip firewall filter add chain=input action=accept src-address-list=ManageIP comment="Accept access for ManageIP group"

/ip firewall filter add chain=input action=drop comment="Drop all other"

# Firewall Forward

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related disabled=yes comment="fasttrack"

/ip firewall filter add chain=forward action=accept connection-state=established,related,untracked comment="accept established,related,untracked"

/ip firewall filter add action=drop chain=forward connection-state=invalid comment="Drop invalid"

/ip firewall address-list add address=192.168.99.0/24 list=Internet

/ip firewall filter add chain=forward action=accept in-interface=bridge-local out-interface=$wan1name src-address-list=Internet connection-state=new comment="Accept Internet via ISP1 for Internet group"

/ip firewall address-list add address=192.168.99.0/24 list=Internet2

/ip firewall filter add chain=forward action=accept in-interface=bridge-local out-interface=$wan2name src-address-list=Internet2 connection-state=new comment="Accept Internet via ISP2 for Internet2 group"

/ip firewall filter add chain=forward action=drop comment="Drop all other"

# Other

/system clock set time-zone-autodetect=yes

/ip cloud set ddns-enabled=yes update-time=yes

/ip neighbor discovery-settings set discover-interface-list=LAN

/tool mac-server set allowed-interface-list=LAN

/tool mac-server mac-winbox set allowed-interface-list=LAN

/system identity set name="MyRouter"

# End

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

Спасибо. Установил немного разобрался, но не до конца. Несколько вопросов.Sir_Prikol писал(а): ↑10 фев 2019, 23:02 Может это поможет, то уже на потуги смотреть не комильфо

Надеюсь разжёвывать что делает скрипт не надо? В 2-х словах 2 аплинка по dhcp, одна сеть, load balancing. С маршрутами и проверками

Код: Выделить всё

# wait for interfaces :local count 0; :while ([/interface ethernet find] = "") do={ :if ($count = 30) do={ :log warning "Unable to find ethernet interfaces"; /quit; } :delay 1s; :set count ($count +1); }; # Ports :global wan1name ""; :global wan2name ""; :global tmp1name ""; :global tmp2name ""; :foreach k in=[/interface ethernet find] do={ if ($tmp1name = "") do={ :set tmp1name [/interface ethernet get $k name]; } else { :if ($tmp2name = "") do={ :set tmp2name [/interface ethernet get $k name]; } } } /interface list add name=WAN comment="WAN ports" /ip firewall nat add chain=srcnat out-interface-list=WAN ipsec-policy=out,none action=masquerade comment="masquerade" :set wan1name ($tmp1name."-wan"); /interface ethernet set [find name="$tmp1name"] name="$wan1name" comment="isp1" :set wan2name ($tmp2name."-wan2"); /interface ethernet set [find name="$tmp2name"] name="$wan2name" comment="isp2" /interface bridge add name=bridge-local disabled=no auto-mac=yes protocol-mode=rstp; :delay 1s; /interface list add name=LAN comment="LAN ports" :local bMACIsSet 0; :foreach p in=[/interface ethernet find where !(name~"wan" || name~"bridge")] do={ :local tmpPortName [/interface ethernet get $p name]; :if ($bMACIsSet = 0) do={ :if ([/interface get $p type] = "ether") do={ /interface bridge set "bridge-local" auto-mac=no admin-mac=[/interface ethernet get $tmpPortName mac-address]; :set bMACIsSet 1; } } /interface bridge port add bridge="bridge-local" interface="$tmpPortName"; /interface list member add list=LAN interface=$tmpPortName } # WiFi setup /interface wireless security-profiles set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk eap-methods="" mode=dynamic-keys supplicant-identity="moja_setj" wpa-pre-shared-key="mojparolj" wpa2-pre-shared-key="mojparolj" :foreach p in=[/interface wireless find] do={ :local tmpWName [/interface wireless get $p name]; :local tmpBand [:pick [/interface wireless get $p band] 0 1]; :if ($tmpBand = "5") do={ /interface wireless set $p band=5ghz-a/n/ac channel-width=20/40mhz-Ce wireless-protocol=802.11 frequency=auto mode=ap-bridge ssid="moja_setj" distance=indoors disabled=no } else { /interface wireless set $p band=2ghz-b/g/n channel-width=20/40mhz-Ce wireless-protocol=802.11 frequency=auto mode=ap-bridge ssid="moja_setj" distance=indoors disabled=no } /interface bridge port add bridge=bridge-local interface=$tmpWName /interface list member add list=LAN interface=$tmpWName } # LAN /ip address add address=192.168.99.1/24 disabled=no interface=bridge-local /ip pool add name=pool-lan ranges=192.168.99.2-192.168.99.254 /ip dhcp-server add address-pool=pool-lan interface=bridge-local name=dhcp-lan disable=no /ip dhcp-server network add address=192.168.99.0/24 dns-server=192.168.99.1 gateway=192.168.99.1 # ISP1 /ip dhcp-client add dhcp-options=hostname,clientid interface=$wan1name add-default-route=no use-peer-dns=no disabled=no /interface list member add list=WAN interface=$wan1name # ISP2 /ip dhcp-client add dhcp-options=hostname,clientid interface=$wan2name add-default-route=no use-peer-dns=no disabled=no /interface list member add list=WAN interface=$wan2name # Recursive /ip route add dst-address=8.8.8.8 gateway=127.0.0.1 distance=1 scope=30 comment=isp1 /ip route add dst-address=8.8.4.4 gateway=127.0.0.1 distance=1 scope=30 comment=isp2 /ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=1 check-gateway=ping target-scope=30 /ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=2 check-gateway=ping target-scope=30 /ip firewall mangle add action=mark-connection chain=input in-interface=$wan1name new-connection-mark=isp1in_c passthrough=yes /ip firewall mangle add action=mark-connection chain=input in-interface=$wan2name new-connection-mark=isp2in_c passthrough=yes /ip firewall mangle add action=mark-routing chain=output connection-mark=isp1in_c new-routing-mark=isp1 passthrough=no /ip firewall mangle add action=mark-routing chain=output connection-mark=isp2in_c new-routing-mark=isp2 passthrough=no /ip route add dst-address=0.0.0.0/0 gateway=127.0.0.1 distance=1 routing-mark=isp1 comment=isp1 /ip route add dst-address=0.0.0.0/0 gateway=127.0.0.1 distance=1 routing-mark=isp2 comment=isp2 # Load balancing /ip firewall mangle add in-interface=bridge-local dst-address-type=!local action=mark-routing chain=prerouting new-routing-mark=isp1lb per-connection-classifier=both-addresses:2/0 comment=isp1-20 /ip firewall mangle add in-interface=bridge-local dst-address-type=!local action=mark-routing chain=prerouting new-routing-mark=isp2lb per-connection-classifier=both-addresses:2/1 comment=isp2-21 /ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=1 check-gateway=ping target-scope=30 routing-mark=isp1lb /ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=2 check-gateway=ping target-scope=30 routing-mark=isp1lb /ip route add dst-address=0.0.0.0/0 gateway=8.8.4.4 distance=1 check-gateway=ping target-scope=30 routing-mark=isp2lb /ip route add dst-address=0.0.0.0/0 gateway=8.8.8.8 distance=2 check-gateway=ping target-scope=30 routing-mark=isp2lb /system scheduler add disabled=no interval=30s name=CheckGateway on-event=CheckGateway /system script add name=CheckGateway owner=admin policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive source="#Name: CheckGateway v.1\r\ \n#Created by MikroTik configuration wizard (www.mikrotikwizard.com)\r\ \n:local debug false;\r\ \n# isp1 \r\ \n:if ([/interface find comment=isp1] != \"\") do={\r\ \n:local wan1 [/interface get [find comment=isp1] name];\r\ \n:if ( [/ip dhcp-client get [find interface=\$wan1] status] = \"bound\") do={\r\ \n:local NewGW [/ip dhcp-client get [find interface=\$wan1] gateway];\r\ \n:foreach g in=[/ip route find where comment=isp1] do={\r\ \n:local OldGW [/ip route get \$g gateway];\r\ \n:if (\$OldGW!=\$NewGW) do={\r\ \n/ip route set \$g gateway=\$NewGW;\r\ \n:log info \"CheckGateway: isp1 change gateway from \$OldGW to \$NewGW\";\r\ \n} else {\r\ \nif (\$debug) do={:log info \"CheckGateway: isp1 route is not change \$OldGW / \$NewGW\";}\r\ \n}\r\ \n} \r\ \n} else {\r\ \nif (\$debug) do={:log info \"CheckGateway: interface \$wan1 is not ready\";}\r\ \n}\r\ \n} else {\r\ \n:log warning \"CheckGateway: ERROR isp1 interface NOT found\";\r\ \n}\r\ \n \r\ \n# isp2 \r\ \n:if ([/interface find comment=isp2] != \"\") do={\r\ \n:local wan2 [/interface get [find comment=isp2] name];\r\ \n:if ( [/ip dhcp-client get [find interface=\$wan2] status] = \"bound\") do={\r\ \n:local NewGW [/ip dhcp-client get [find interface=\$wan2] gateway];\r\ \n:foreach g in=[/ip route find where comment=isp2] do={\r\ \n:local OldGW [/ip route get \$g gateway];\r\ \n:if (\$OldGW!=\$NewGW) do={\r\ \n/ip route set \$g gateway=\$NewGW;\r\ \n:log info \"CheckGateway: isp2 change gateway from \$OldGW to \$NewGW\";\r\ \n} else {\r\ \nif (\$debug) do={:log info \"CheckGateway: isp2 route is not change \$OldGW / \$NewGW\";}\r\ \n}\r\ \n} \r\ \n} else {\r\ \nif (\$debug) do={:log info \"CheckGateway: interface \$wan2 is not ready\";}\r\ \n}\r\ \n} else {\r\ \n:log warning \"CheckGateway: ERROR isp2 interface NOT found\";\r\ \n}\r\ \n \r\ " # DNS /ip dns set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4 /ip dns static add address=192.168.99.1 name=router # Firewall Input /ip firewall filter add chain=input action=accept connection-state=established,related,untracked comment="Accept established,related,untracked" /ip firewall filter add chain=input action=drop connection-state=invalid comment="Drop invalid" /ip firewall filter add chain=input action=accept protocol=icmp comment="Accept ICMP" /ip firewall filter add chain=input action=accept in-interface=bridge-local comment="Accept all from bridge-local" /ip firewall filter add chain=input action=accept src-address-list=ManageIP comment="Accept access for ManageIP group" /ip firewall filter add chain=input action=drop comment="Drop all other" # Firewall Forward /ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related disabled=yes comment="fasttrack" /ip firewall filter add chain=forward action=accept connection-state=established,related,untracked comment="accept established,related,untracked" /ip firewall filter add action=drop chain=forward connection-state=invalid comment="Drop invalid" /ip firewall address-list add address=192.168.99.0/24 list=Internet /ip firewall filter add chain=forward action=accept in-interface=bridge-local out-interface=$wan1name src-address-list=Internet connection-state=new comment="Accept Internet via ISP1 for Internet group" /ip firewall address-list add address=192.168.99.0/24 list=Internet2 /ip firewall filter add chain=forward action=accept in-interface=bridge-local out-interface=$wan2name src-address-list=Internet2 connection-state=new comment="Accept Internet via ISP2 for Internet2 group" /ip firewall filter add chain=forward action=drop comment="Drop all other" # Other /system clock set time-zone-autodetect=yes /ip cloud set ddns-enabled=yes update-time=yes /ip neighbor discovery-settings set discover-interface-list=LAN /tool mac-server set allowed-interface-list=LAN /tool mac-server mac-winbox set allowed-interface-list=LAN /system identity set name="MyRouter" # End

1. После перезагрузки нет доступа к роутеру. Доступ в "Neighbors" установил на "all" в users пользователя добавил.

2. По WiFi интернет есть с wan2, если сделать еще одну виртуальную AP как на ней сделать интернет с wan1.

3. Относительно локальной сети, как предоставить к примеру пользователю_1 интернет с wan1, а пользователю 2 интернет с wan2 и т.д.?

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

Обьеденил только правила из firewall rules (1-2; 3-4; 7-8; 12-13) а таке 2 правила из NAT. В Mangle обьеденить немогу так как там бриджи (или мне для них также нудно создать Interface lists?) Можно ли указать список интерфейсов в качестве участника bridge?Chupaka писал(а): ↑10 фев 2019, 22:36 Ну, если в правилах Action одинаковый - то зачем держать в Mangle два правила, если можно на одно заменить? А если разный - то не замените ведь. Вот у NAT везде action=masquerade, можно смело менять

На тему PPTP я имел в виду трафик, гуляющий внутри PPTP, а не пакеты самого PPTP-тоннеля. Давайте разделять эти понятия.

Правила fasttrack отключил так-как скорость по локольной сети режит в 2 раза по 2х ванах

Последний раз редактировалось r136a8 11 фев 2019, 00:52, всего редактировалось 1 раз.

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Вообще-то это скрипт настройки рутера с нуля, а у вас там опять куча намешанных правил.r136a8 писал(а): ↑11 фев 2019, 00:41

Спасибо. Установил немного разобрался, но не до конца. Несколько вопросов.

1. После перезагрузки нет доступа к роутеру. Доступ в "Neighbors" установил на "all" в users пользователя добавил.

2. По WiFi интернет есть с wan2, если сделать еще одну виртуальную AP как на ней сделать интернет с wan1.

3. Относительно локальной сети, как предоставить к примеру пользователю_1 интернет с wan1, а пользователю 2 интернет с wan2 и т.д.?

Может не надо вам самому заниматься настройкой? Найдите человека у себя в городе, дайте ему денег, за 30-40 минут вам всё настроят.

Очередной раз замечаю, что вы бездумно всё вместе в одну кучу сваливаете. И те советы что даёт вам мой коллега (причём советы абсолютно действенные) и те советы что даю вам я (что не является истиной в последней инстанции).

Вы-же, перед тем, как применять данные правила, подучили-бы вообще принцип маршрутизации.

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

Именно это я и сделал. Сделал полный спрос и накатил все с полного нуля. Вот и появилось несколько вопросов. Таким образом пробую и изучаю данную конфигурацию.Sir_Prikol писал(а): ↑11 фев 2019, 00:51Вообще-то это скрипт настройки рутера с нуля, а у вас там опять куча намешанных правил.r136a8 писал(а): ↑11 фев 2019, 00:41

Спасибо. Установил немного разобрался, но не до конца. Несколько вопросов.

1. После перезагрузки нет доступа к роутеру. Доступ в "Neighbors" установил на "all" в users пользователя добавил.

2. По WiFi интернет есть с wan2, если сделать еще одну виртуальную AP как на ней сделать интернет с wan1.

3. Относительно локальной сети, как предоставить к примеру пользователю_1 интернет с wan1, а пользователю 2 интернет с wan2 и т.д.?

Может не надо вам самому заниматься настройкой? Найдите человека у себя в городе, дайте ему денег, за 30-40 минут вам всё настроят.

Очередной раз замечаю, что вы бездумно всё вместе в одну кучу сваливаете. И те советы что даёт вам мой коллега (причём советы абсолютно действенные) и те советы что даю вам я (что не является истиной в последней инстанции).

Вы-же, перед тем, как применять данные правила, подучили-бы вообще принцип маршрутизации.

Спасибо.

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Скрипт абслютно рабочий и живой. Запустил, получил настройки - работает. Из принципа один из своих рутеров сбросил и проверил. Я вообще не понимаю, что у вас там НЕ работает. И причём здесь вообще виртуальные AP

офтоп

Тут на форуме бегает один человек, которому лень гуглить и вики читать, уж не обессудте, вы из той-же породы, то что вы пытаетесь сделать неделю - делается за час с перекурами.

Я тоже не безгрешен, мою ошибку искали часа 2-3, напрямую на живой системе, хотя это был не баг а фича, но это отдельная история.

офтоп

Тут на форуме бегает один человек, которому лень гуглить и вики читать, уж не обессудте, вы из той-же породы, то что вы пытаетесь сделать неделю - делается за час с перекурами.

Я тоже не безгрешен, мою ошибку искали часа 2-3, напрямую на живой системе, хотя это был не баг а фича, но это отдельная история.

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

Работает спасибо. Вопросов нет. Разбираюсь и изучаю (мне не лень, все интересно я только начинаю осваивать) за, что Вам большое спасибо.Sir_Prikol писал(а): ↑11 фев 2019, 01:01 Скрипт абслютно рабочий и живой. Запустил, получил настройки - работает. Из принципа один из своих рутеров сбросил и проверил. Я вообще не понимаю, что у вас там НЕ работает. И причём здесь вообще виртуальные AP

Важное сейчас для меня не могу понять, как предоставить, к примеру пользователю_1 интернет с wan1, а пользователю 2 интернет с wan2 и т.д.?

Спасибо

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Так, давайте, может, не будем делать из этого форума Руборд, где всё в одной теме перемешано и нифига не понятно, о чём сейчас речь?  Если надо резко спрыгнуть на другую тему (например, сброс всего, до чего мы дошли за 11 страниц, и настройка с нуля совершенно другим скриптом) - лучше всё же создать отдельный топик...

Если надо резко спрыгнуть на другую тему (например, сброс всего, до чего мы дошли за 11 страниц, и настройка с нуля совершенно другим скриптом) - лучше всё же создать отдельный топик...

Для начала - более полно формулировать мысли. Как идентифицировать пользователя_1? Это IP, или конкретный компьютер (например, по MAC в DHCP-сервере), или ещё что-то?

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Рубоард делать не будем - это точно.

Так, мы пришли к тому, что интернет получили с обоих аплинков и в мир вышла вся сеть?

Теперь надо размаркировать внутреннюю сеть, так как сказал коллега, что означает пользователь 1-х

Так, мы пришли к тому, что интернет получили с обоих аплинков и в мир вышла вся сеть?

Теперь надо размаркировать внутреннюю сеть, так как сказал коллега, что означает пользователь 1-х

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

Согласен.Chupaka писал(а): ↑11 фев 2019, 01:17 Так, давайте, может, не будем делать из этого форума Руборд, где всё в одной теме перемешано и нифига не понятно, о чём сейчас речь?Если надо резко спрыгнуть на другую тему (например, сброс всего, до чего мы дошли за 11 страниц, и настройка с нуля совершенно другим скриптом) - лучше всё же создать отдельный топик...

Для начала - более полно формулировать мысли. Как идентифицировать пользователя_1? Это IP, или конкретный компьютер (например, по MAC в DHCP-сервере), или ещё что-то?

Полагаю больше по IP. Определенному IP #1 интернет от wan1, IP #2 интернет от wan2.

Я выбираю DHCP Server определенный IP назначаю его "Make Static" чтоб был уже закреплен за пользователем/устройством.

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Хм... К слову, скрипт то ли недоделанный, то ли кем-то укороченный. Там есть адрес-лист Internet2, и вроде как ему фильтром разрешён доступ через WAN2, но при этом правил mangle, которые бы отправляли этот трафик только через WAN2, нет. Работает только балансировка через PCC.

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Изначально скрипт и выводился для PCC. Чтобы получить интернет с двух аплинков. Если оно есть, дальше вступает в силу настройка локалки. Это к тому, что после этого скрипта мы получили сам интернет с фаером, дальше уже внутрянка, это отдельная история

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Ну, значит, кто-то начал его доделывать до разделения - но не доделал

-

Sir_Prikol

- Сообщения: 562

- Зарегистрирован: 14 апр 2018, 15:21

- Откуда: СССР

Re: 2 интернета и 2 сети (RB2011)

Это, скорее всего, я переборщил с копированием, не хотел до разделения дойти, так как у меня свои задачи

Дома: CCR2004 (7-ISP(GPON)белый IP)

-

r136a8

- Сообщения: 201

- Зарегистрирован: 04 дек 2017, 00:01

Re: 2 интернета и 2 сети (RB2011)

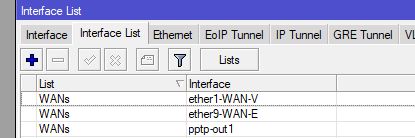

Создал я Interface List и добавил туда свои wan1, wan2 и PPTP также нужно добавлять в этот лист. Соотвественно все правила или firewall в которых используются wan порты будут применятся к всем ванам в том числе и к PPTP. Правильно?Chupaka писал(а): ↑10 фев 2019, 17:42 Ну и опять вы делаете "запретим что-то, остальное разрешим" — и при попытке впоследствии добавить PPTP опять столкнётесь с той же проблемой, что там всё будет по умолчанию разрешено. Сделайте хотя бы Interface List и добавьте в него ваши WAN'ы, и уже его используйте вместо ether1,9.

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Все правила, в которых используется данный интерфейс-лист, будут применяться ко всем этим интерфейсам.

-

Werwulf

- Сообщения: 16

- Зарегистрирован: 22 дек 2022, 13:31

Re: 2 интернета и 2 сети (RB2011)

Добрый день. Подскажите как не ломая всю структуру временно отсоединить переключение между провайдерами?

Есть сеть офиса, есть сеть серверов, есть провайдер 1 и провайдер 2. По умолчанию интернет 1 идет на сеть офиса, а провайдер 2 на сеть серверов. Если отключается провайдер 1 отваливается то на сеть офиса автоматически подается провайдер 2 (первое правило) и если провайдер 2 отключается то на сеть серверов автоматически включается провайдер 1 (второе правило). Есть задача сделать так, что б временно отключить правило 1, но оставить правило 2.

Конфиг стоит такой:

Есть сеть офиса, есть сеть серверов, есть провайдер 1 и провайдер 2. По умолчанию интернет 1 идет на сеть офиса, а провайдер 2 на сеть серверов. Если отключается провайдер 1 отваливается то на сеть офиса автоматически подается провайдер 2 (первое правило) и если провайдер 2 отключается то на сеть серверов автоматически включается провайдер 1 (второе правило). Есть задача сделать так, что б временно отключить правило 1, но оставить правило 2.

Конфиг стоит такой:

Код: Выделить всё

# jul/17/2023 15:21:32 by RouterOS 6.49.7

# software id = 8AWA-B3D2

#

# model = RB750Gr3

# serial number = CC210FE5824A

/interface bridge

add name=Ukrtelecom

add name=Vega

/interface ethernet

set [ find default-name=ether1 ] name="ether1 Vega"

set [ find default-name=ether2 ] name="ether2 Ukrtelecom"

set [ find default-name=ether3 ] name="ether3 Pult"

set [ find default-name=ether4 ] name="ether4 Office"

set [ find default-name=ether5 ] name="ether5 WiFi"

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name="dhcp 1.1" ranges=192.168.1.3-192.168.1.254

add name="dhcp 0.1" ranges=192.168.0.100-192.168.0.254

/ip dhcp-server

add address-pool="dhcp 1.1" disabled=no interface=Vega lease-time=1d name=dhcp1

add address-pool="dhcp 0.1" disabled=no interface=Ukrtelecom lease-time=1d \

name=dhcp2

/system logging action

add name=firewall target=memory

/interface bridge port

add bridge=Ukrtelecom interface="ether3 Pult"

add bridge=Vega interface="ether4 Office"

add bridge=Ukrtelecom interface="ether5 WiFi"

/interface list member

add interface="ether1 Vega" list=WAN

add interface=Vega list=LAN

add interface="ether2 Ukrtelecom" list=WAN

add interface=Ukrtelecom list=LAN

/ip address

add address=192.168.1.1/24 interface=Vega network=192.168.1.0

add address=192.168.0.1/24 interface=Ukrtelecom network=192.168.0.0

/ip dhcp-client

add comment=Vega disabled=no interface="ether1 Vega" script=":local rmark \"Vega\

\"\r\

\n:local count [ /ip route print count-only where dst-address=0.0.0.0/0 rout\

ing-mark=\$rmark ]\r\

\n:if (\$bound=1) do={\r\

\n :local iface \$interface\r\

\n :local gw [ /ip dhcp-client get [ find interface=\$\"iface\" ] gateway\

\_]\r\

\n :set gw \"\$gw%\$iface\"\r\

\n :if (\$count=0) do={\r\

\n /ip route add gateway=\$gw routing-mark=\$rmark\r\

\n } else={\r\

\n if (\$rmark=\"main\") do={\r\

\n /ip route set [ find dst-address=0.0.0.0/0 !routing-mark gatew\

ay!=\$gw ] gateway=\$gw\r\

\n } else={\r\

\n /ip route set [ find dst-address=0.0.0.0/0 routing-mark=\$rmar\

k gateway!=\$gw ] gateway=\$gw\r\

\n }\r\

\n }\r\

\n} else={\r\

\n :if (\$rmark=\"main\") do={\r\

\n /ip route remove [ find dst-address=0.0.0.0/0 !routing-mark gatewa\

y~\"%\$interface\\\$\" ]\r\

\n } else={\r\

\n /ip route remove [ find dst-address=0.0.0.0/0 routing-mark=\$rmark\

\_]\r\

\n }\r\

\n}"

add comment=Ukrtelecom disabled=no interface="ether2 Ukrtelecom" script=":local \

rmark \"Ukrtelecom\"\r\

\n:local count [ /ip route print count-only where dst-address=0.0.0.0/0 rout\

ing-mark=\$rmark ]\r\

\n:if (\$bound=1) do={\r\

\n :local iface \$interface\r\

\n :local gw [ /ip dhcp-client get [ find interface=\$\"iface\" ] gateway\

\_]\r\

\n :set gw \"\$gw%\$iface\"\r\

\n :if (\$count=0) do={\r\

\n /ip route add gateway=\$gw routing-mark=\$rmark\r\

\n } else={\r\

\n if (\$rmark=\"main\") do={\r\

\n /ip route set [ find dst-address=0.0.0.0/0 !routing-mark gatew\

ay!=\$gw ] gateway=\$gw\r\

\n } else={\r\

\n /ip route set [ find dst-address=0.0.0.0/0 routing-mark=\$rmar\

k gateway!=\$gw ] gateway=\$gw\r\

\n }\r\

\n }\r\

\n} else={\r\

\n :if (\$rmark=\"main\") do={\r\

\n /ip route remove [ find dst-address=0.0.0.0/0 !routing-mark gatewa\

y~\"%\$interface\\\$\" ]\r\

\n } else={\r\

\n /ip route remove [ find dst-address=0.0.0.0/0 routing-mark=\$rmark\

\_]\r\

\n }\r\

\n}"

/ip dhcp-server lease

add address=192.168.1.123 client-id=1:10:e7:c6:a6:5:58 mac-address=\

10:E7:C6:A6:05:58 server=dhcp1

add address=192.168.0.9 client-id=1:d8:cb:8a:e3:b0:c9 mac-address=\

D8:CB:8A:E3:B0:C9 server=dhcp2

add address=192.168.0.253 client-id=1:4:5e:a4:c7:a6:df mac-address=\

04:5E:A4:C7:A6:DF server=dhcp2

add address=192.168.0.252 client-id=1:4:5e:a4:c7:a6:de comment="Tenda WiFi" \

mac-address=04:5E:A4:C7:A6:DE server=dhcp2

add address=192.168.0.123 client-id=1:e0:9d:31:eb:16:1c mac-address=\

E0:9D:31:EB:16:1C server=dhcp2

add address=192.168.0.119 client-id=1:94:be:46:40:bd:c0 comment=\

"\CF\EB\E0\ED\F8\E5\F2 \EE\EF\E5\F0\E0\F2\E8\E2\ED\FB\F5" mac-address=\

94:BE:46:40:BD:C0 server=dhcp2

add address=192.168.1.25 client-id=1:f8:d0:27:8:7f:b7 comment=\

"\CF\F0\E8\ED\F2\E5\F0 \E8\ED\E6\E5\ED\E5\F0\EE\E2 Epson" mac-address=\

F8:D0:27:08:7F:B7 server=dhcp1

/ip dhcp-server network

add address=192.168.0.0/24 comment=Ukrtelecom dns-server=192.168.0.1,8.8.8.8 \

gateway=192.168.0.1

add address=192.168.1.0/24 comment=Vega dns-server=192.168.1.1,8.8.4.4 gateway=\

192.168.1.1

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,213.227.192.130

/ip firewall address-list

add address=192.168.0.9 list=Vega

add address=192.168.0.8 list=Vega

add address=192.168.0.24 list=Vega

add address=192.168.0.27 list=Vega

add address=192.168.0.119 list=Vega

/ip firewall filter

add action=accept chain=forward connection-state=established,related

add action=accept chain=in connection-state=established,related

add action=accept chain=input in-interface=Vega

add action=accept chain=input in-interface="ether1 Vega"

add action=accept chain=input in-interface=Ukrtelecom

add action=accept chain=input in-interface="ether2 Ukrtelecom"

add action=accept chain=forward in-interface=Vega

add action=accept chain=forward in-interface="ether1 Vega"

add action=accept chain=forward in-interface=Ukrtelecom

add action=accept chain=forward in-interface="ether2 Ukrtelecom"

add action=accept chain=in in-interface=Vega protocol=icmp

add action=accept chain=in in-interface=Ukrtelecom protocol=icmp

add action=drop chain=input in-interface=Vega

add action=drop chain=input in-interface=Ukrtelecom

add action=drop chain=forward connection-state=invalid

add action=drop chain=input connection-state=invalid

add action=drop chain=output comment="Deny 8.8.4.4 through Ukrtelecom" \

dst-address=8.8.4.4 out-interface="ether2 Ukrtelecom" protocol=icmp

add action=accept chain=forward connection-nat-state=dstnat dst-address=\

46.201.227.98 in-interface-list=WAN

add action=accept chain=forward connection-nat-state=dstnat dst-address=\

89.105.243.120 in-interface-list=WAN

/ip firewall mangle

add action=mark-routing chain=prerouting dst-address-type=!local in-interface=\

Vega new-routing-mark=Vega passthrough=yes

add action=mark-routing chain=prerouting dst-address-type=!local in-interface=\

Ukrtelecom new-routing-mark=Ukrtelecom passthrough=yes

add action=mark-connection chain=prerouting connection-mark=no-mark \

dst-address-type=!local new-connection-mark=Vega_conn src-address-list=Vega

add action=mark-connection chain=prerouting connection-mark=no-mark \

in-interface="ether1 Vega" new-connection-mark=Vega_conn passthrough=yes

add action=mark-connection chain=prerouting connection-mark=no-mark \

in-interface="ether2 Ukrtelecom" new-connection-mark=Ukrtelecom_conn \

passthrough=yes

add action=mark-connection chain=prerouting connection-mark=no-mark \

dst-address-type=!local in-interface=Vega new-connection-mark=Vega_conn \

passthrough=yes

add action=mark-connection chain=prerouting connection-mark=no-mark \

dst-address-type=!local in-interface=Ukrtelecom new-connection-mark=\

Ukrtelecom_conn passthrough=yes

add action=mark-routing chain=prerouting connection-mark=Vega_conn \

in-interface-list=LAN new-routing-mark=Vega passthrough=yes

add action=mark-routing chain=prerouting connection-mark=Ukrtelecom_conn \

in-interface-list=LAN new-routing-mark=Ukrtelecom passthrough=yes

add action=mark-routing chain=output connection-mark=Vega_conn \

new-routing-mark=Vega passthrough=yes

add action=mark-routing chain=output connection-mark=Ukrtelecom \

new-routing-mark=Ukrtelecom passthrough=yes

/ip firewall nat

add action=masquerade chain=srcnat comment=NAT out-interface-list=WAN

add action=dst-nat chain=dstnat comment=KamOperator dst-port=10504 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.22

add action=dst-nat chain=dstnat disabled=yes dst-port=10504 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10504 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.22

add action=dst-nat chain=dstnat disabled=yes dst-port=10504 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=DunayGPRS dst-port=10000-10501 \

in-interface="ether2 Ukrtelecom" protocol=udp to-addresses=192.168.0.6

add action=dst-nat chain=dstnat dst-port=10000-10501 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.6

add action=dst-nat chain=dstnat disabled=yes dst-port=10000-10501 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10000-10501 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10000-10501 in-interface="ether1 Vega" \

protocol=udp to-addresses=192.168.0.6

add action=dst-nat chain=dstnat dst-port=10000-10501 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.6

add action=dst-nat chain=dstnat disabled=yes dst-port=10000-10501 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10000-10501 in-interface=\

"ether1 Vega" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=DunayR-COM dst-port=15001 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.0.5

add action=dst-nat chain=dstnat dst-port=15001 in-interface="ether1 Vega" \

protocol=udp to-addresses=192.168.0.5

add action=dst-nat chain=dstnat dst-port=15001 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.5

add action=dst-nat chain=dstnat dst-port=15001 in-interface="ether2 Ukrtelecom" \

protocol=tcp to-addresses=192.168.0.5

add action=dst-nat chain=dstnat comment=GrifonGPRS dst-port=9999 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.0.7

add action=dst-nat chain=dstnat disabled=yes dst-port=9999 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=9999 in-interface="ether1 Vega" \

protocol=udp to-addresses=192.168.0.7

add action=dst-nat chain=dstnat disabled=yes dst-port=9999 in-interface=\

"ether1 Vega" log=yes protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamHolOperator dst-port=10510 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.23

add action=dst-nat chain=dstnat disabled=yes dst-port=10510 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10510 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.23

add action=dst-nat chain=dstnat disabled=yes dst-port=10510 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamTamburZapis dst-port=8013 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.27

add action=dst-nat chain=dstnat disabled=yes dst-port=8013 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=8013 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.27

add action=dst-nat chain=dstnat disabled=yes dst-port=8013 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=LunMobServer dst-port=10530 \

in-interface="ether1 Vega" protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10530 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3050 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10530 in-interface=\

"ether1 Vega" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10530 in-interface="ether2 Ukrtelecom" \

protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10530 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3050 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3050 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=10530 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=OrionGPRS dst-port=3600 in-interface=\

"ether1 Vega" log=yes protocol=udp to-addresses=192.168.0.4 to-ports=3600

add action=dst-nat chain=dstnat dst-port=3601 in-interface="ether1 Vega" \

protocol=udp to-addresses=192.168.0.4 to-ports=3601

add action=dst-nat chain=dstnat dst-port=3600 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.4

add action=dst-nat chain=dstnat disabled=yes dst-port=3600 in-interface=\

"ether1 Vega" log=yes protocol=udp to-addresses=192.168.3.2 to-ports=3600

add action=dst-nat chain=dstnat disabled=yes dst-port=3601 in-interface=\

"ether1 Vega" log=yes protocol=udp to-addresses=192.168.3.2 to-ports=3601

add action=dst-nat chain=dstnat dst-port=3600 in-interface="ether2 Ukrtelecom" \

protocol=udp to-addresses=192.168.0.4 to-ports=3600

add action=dst-nat chain=dstnat dst-port=3601 in-interface="ether2 Ukrtelecom" \

protocol=udp to-addresses=192.168.0.4 to-ports=3601

add action=dst-nat chain=dstnat disabled=yes dst-port=3050 in-interface=\

"ether1 Vega" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=3600 in-interface="ether2 Ukrtelecom" \

protocol=tcp to-addresses=192.168.0.4

add action=dst-nat chain=dstnat disabled=yes dst-port=3600 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2 to-ports=3600

add action=dst-nat chain=dstnat disabled=yes dst-port=3601 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2 to-ports=3601

add action=dst-nat chain=dstnat comment=LunStatIP dst-port=3031 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3031 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3031 in-interface=\

"ether2 Ukrtelecom" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=3031 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3031 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat disabled=yes dst-port=3031 in-interface=\

"ether1 Vega" protocol=udp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamOperatorZapis dst-port=8010 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.22

add action=dst-nat chain=dstnat disabled=yes dst-port=8010 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=8010 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.22

add action=dst-nat chain=dstnat disabled=yes dst-port=8010 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=CamOfisZal dst-port=10610 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.24

add action=dst-nat chain=dstnat disabled=yes dst-port=10610 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10610 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.24

add action=dst-nat chain=dstnat disabled=yes dst-port=10610 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=CamSecretar dst-port=10611 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.25

add action=dst-nat chain=dstnat disabled=yes dst-port=10611 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10611 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.25

add action=dst-nat chain=dstnat disabled=yes dst-port=10611 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=CamOperZalZapis dst-port=8011 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.23

add action=dst-nat chain=dstnat disabled=yes dst-port=8011 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=8011 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.23

add action=dst-nat chain=dstnat disabled=yes dst-port=8011 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamVerhKorZapis dst-port=8012 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.26

add action=dst-nat chain=dstnat disabled=yes dst-port=8012 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=8012 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.26

add action=dst-nat chain=dstnat disabled=yes dst-port=8012 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=CamVerhKorudor dst-port=10612 \

in-interface="ether1 Vega" protocol=tcp to-addresses=192.168.0.26

add action=dst-nat chain=dstnat disabled=yes dst-port=10612 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10612 in-interface="ether2 Ukrtelecom" \

protocol=tcp to-addresses=192.168.0.26

add action=dst-nat chain=dstnat disabled=yes dst-port=10612 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamVerhTambur dst-port=10613 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.27

add action=dst-nat chain=dstnat disabled=yes dst-port=10613 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=10613 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.27

add action=dst-nat chain=dstnat disabled=yes dst-port=10613 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=Lun dst-port=13000-13100 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=13000-13010 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=13000-13100 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.2

add action=dst-nat chain=dstnat disabled=yes dst-port=13000-13010 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=KamSecretarZapis dst-port=8020 \

in-interface="ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.25

add action=dst-nat chain=dstnat disabled=yes dst-port=8020 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat dst-port=8020 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.25

add action=dst-nat chain=dstnat disabled=yes dst-port=8020 in-interface=\

"ether1 Vega" protocol=tcp to-addresses=192.168.3.2

add action=dst-nat chain=dstnat comment=Ajax dst-port=3061 in-interface=\

"ether2 Ukrtelecom" protocol=tcp to-addresses=192.168.0.9

add action=dst-nat chain=dstnat dst-port=3061 in-interface="ether2 Ukrtelecom" \

protocol=tcp to-addresses=192.168.0.8

add action=dst-nat chain=dstnat dst-port=3061 in-interface="ether1 Vega" \

protocol=tcp to-addresses=192.168.0.9

add action=dst-nat chain=dstnat dst-port=3061 in-interface="ether1 Vega" log=\

yes protocol=tcp to-addresses=192.168.0.8

/ip route

add distance=1 gateway="89.105.240.1%ether1 Vega" routing-mark=Vega

add distance=1 gateway="192.168.2.1%ether2 Ukrtelecom" routing-mark=Ukrtelecom

add distance=1 dst-address=8.8.4.4/32 gateway=Vega

add bgp-as-path="" distance=1 dst-address=8.8.8.8/32 gateway=Ukrtelecom

/ip route rule

add disabled=yes dst-address=192.168.1.0/24 table=Vega

add disabled=yes dst-address=192.168.1.0/24 table=Ukrtelecom

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/ip traffic-flow

set interfaces="ether1 Vega"

/ip traffic-flow ipfix

set bytes=no dst-address=no dst-address-mask=no dst-mac-address=no \

first-forwarded=no gateway=no icmp-code=no icmp-type=no igmp-type=no \

in-interface=no ip-header-length=no ip-total-length=no ipv6-flow-label=no \

is-multicast=no last-forwarded=no nat-dst-address=no nat-dst-port=no \

nat-events=yes nat-src-address=no nat-src-port=no out-interface=no packets=\

no protocol=no src-address=no src-address-mask=no src-mac-address=no \

sys-init-time=no tcp-ack-num=no tcp-flags=no tcp-seq-num=no \

tcp-window-size=no tos=no ttl=no udp-length=no

/system clock

set time-zone-name=Europe/Kiev

/system logging

add action=firewall disabled=yes topics=firewall

/tool netwatch

add down-script="/ip route set [find comment=\"Vega\"] disabled=yes\r\

\n/ip route set [find comment=\"Ukrtelecom\"] disabled=no" host=8.8.4.4 \

interval=10m up-script="/ip route set [find comment=\"Vega\"] disabled=no\r\

\n/ip route set [find comment=\"Ukrtelecom\"] disabled=yes"

add down-script="/ip route set [find comment=\"Ukrtelecom\"] disabled=yes\r\

\n/ip route set [find comment=\"Vega\"] disabled=no" host=8.8.8.8 interval=\

10m up-script="/ip route set [find comment=\"Ukrtelecom\"] disabled=no\r\

\n/ip route set [find comment=\"Vega\"] disabled=yes"-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Приветствую. Чем разбираться в схеме, если вы не разбираетесь в ней, проще всего создать правило фильтра файрвола (chain=forward), которое запретит пакеты из интерфейса сети офиса в интерфейс провайдера 2, и вытянуть его на самый верх

-

Werwulf

- Сообщения: 16

- Зарегистрирован: 22 дек 2022, 13:31

Re: 2 интернета и 2 сети (RB2011)

Та я ее как бы и делал, но то было давно и просто с ходу счас не разберусь, как и чего делалось. Не каждый день с микротиками работаю

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Вроде и не без моей помощи, но мне тоже сложновато было парсить это всё, поэтому и придумал ход конём с правилом фильтрации

-

tleugali

- Сообщения: 6

- Зарегистрирован: 28 июл 2024, 15:41

Re: 2 интернета и 2 сети (RB2011)

Дд! Вот и столкнулся с тем чтобы настроить интернет Lan1 уходил через Wan1, Lan2 через Wan2. Делал по инстрции выше но почему то не работает не один из каналов. В просторах интернета приведены примеры двух провайдеров с балансировкой и с переключение мне эти варинты не подходят. Можно ли на микротике настроить через VLAN? От провайдера приходят два транковых канала. Один канал для интернета второй канал ограниченный интеренет.

-

Chupaka

- Сообщения: 4197

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

Re: 2 интернета и 2 сети (RB2011)

Здр. Можно. Выше пять страниц инструкций - ни разу не понятно, на что именно вы ссылаетесь. Если покажете ваш итоговый конфиг (/export hide-sensitive) - можно будет хоть что-то обсуждать.

-

tleugali

- Сообщения: 6

- Зарегистрирован: 28 июл 2024, 15:41

Re: 2 интернета и 2 сети (RB2011)

Дн! Спасибо что откликнулись. Завтра на работе выложу конфиг.

-

tleugali

- Сообщения: 6

- Зарегистрирован: 28 июл 2024, 15:41

Re: 2 интернета и 2 сети (RB2011)

Дд!

как говорил ранее на первый порт приходит два влана транк 70 и 2368, 70 влан интернет 2368 влан ограниченый интерне. второй порт настроен под точку доступа тоже с вланом. Задача что бы клиенты 172.16.17.0/0 уходили по влану 70 а 192.168.10.0/0 по влану 2368

/interface bridge

add name=bridgeLan protocol-mode=none

add name=bridge_eshdi protocol-mode=none

/interface vlan

add interface=ether1 name=vlan_70 vlan-id=70

add interface=ether2 name=vlan_70_wifi vlan-id=70

add interface=ether1 name=vlan_2368 vlan-id=2368

add interface=ether2 name=vlan_2368_wifi_eshdi vlan-id=2368

/interface list

add name=WAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=pool_lan ranges=172.16.17.100-172.16.17.200

add name=pool_eshdi ranges=192.168.10.100-192.168.10.200

/ip dhcp-server

add address-pool=pool_lan disabled=no interface=bridgeLan name=server_lan

add address-pool=pool_eshdi disabled=no interface=bridge_eshdi name=server_eshdi

/interface bridge port

add bridge=bridgeLan interface=ether3

add bridge=bridgeLan interface=ether4

add bridge=bridgeLan interface=vlan_70_wifi

add bridge=bridge_eshdi interface=vlan_2368_wifi_eshdi

add bridge=bridgeLan interface=ether5

add bridge=bridgeLan interface=ether6

add bridge=bridgeLan interface=ether7

add bridge=bridgeLan interface=ether8

add bridge=bridge_eshdi interface=ether9

add bridge=bridge_eshdi interface=ether10

/interface list member

add interface=ether1 list=WAN

/ip address

add address=172.16.17.1/24 comment=Lan interface=bridgeLan network=172.16.17.0

add address=192.168.10.1/24 comment=Lan_Eshdi interface=bridge_eshdi network=192.168.10.0

add address=185.хх.хх.133/27 comment=Vlan70 interface=vlan_70 network=185.хх.хх.128

add address=188.хх.хх.109/27 comment=Vlan2368 interface=vlan_2368 network=188.хх.хх.96

/ip dhcp-server network

add address=172.16.17.0/24 dns-server=8.8.8.8,8.8.4.4 gateway=172.16.17.1 netmask=24

add address=192.168.10.0/24 dns-server=77.88.8.8,8.8.8.8 gateway=192.168.10.1 netmask=24

/ip firewall filter

add action=drop chain=forward disabled=yes dst-address=192.168.10.0/24 src-address=172.16.17.0/24

add action=drop chain=forward disabled=yes dst-address=172.16.17.0/24 src-address=192.168.10.0/24

/ip firewall mangle

add action=mark-connection chain=input comment=ISP1 disabled=yes in-interface=vlan_70 new-connection-mark=ISP1-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP1-conn disabled=yes new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=forward disabled=yes in-interface=vlan_70 new-connection-mark=ISP1-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP1-conn-f disabled=yes in-interface=bridgeLan new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=input comment=ISP2 disabled=yes in-interface=vlan_2368 new-connection-mark=ISP2-conn passthrough=yes

add action=mark-connection chain=output connection-mark=ISP2-conn disabled=yes new-connection-mark=ISP2-route passthrough=no

add action=mark-connection chain=forward disabled=yes in-interface=vlan_2368 new-connection-mark=ISP2-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP2-conn-f disabled=yes in-interface=bridge_eshdi new-routing-mark=ISP2-route passthrough=no

/ip firewall nat

add action=src-nat chain=srcnat out-interface=vlan_70 src-address=172.16.17.0/24 to-addresses=185.хх.хх.133

add action=src-nat chain=srcnat out-interface=vlan_2368 src-address=192.168.10.0/24 to-addresses=188.хх.хх.109

/ip route

add comment=ISP1 distance=1 gateway=185.хх.хх.129 routing-mark=ISP1-route

add comment=ISP2 distance=1 gateway=188.хх.хх.97 routing-mark=ISP-2

/ip route rule

add action=unreachable disabled=yes dst-address=192.168.10.0/24 src-address=172.16.17.0/24

add action=unreachable disabled=yes dst-address=172.16.17.0/24 src-address=192.168.10.0/24

/ip route vrf

add interfaces=vlan_2368,vlan_2368_wifi_eshdi,bridge_eshdi,ether9,ether10 routing-mark=ISP-2

/ip service

set telnet disabled=yes

set ftp disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox port=8282

set api-ssl disabled=yes

как говорил ранее на первый порт приходит два влана транк 70 и 2368, 70 влан интернет 2368 влан ограниченый интерне. второй порт настроен под точку доступа тоже с вланом. Задача что бы клиенты 172.16.17.0/0 уходили по влану 70 а 192.168.10.0/0 по влану 2368

/interface bridge

add name=bridgeLan protocol-mode=none

add name=bridge_eshdi protocol-mode=none

/interface vlan

add interface=ether1 name=vlan_70 vlan-id=70

add interface=ether2 name=vlan_70_wifi vlan-id=70

add interface=ether1 name=vlan_2368 vlan-id=2368

add interface=ether2 name=vlan_2368_wifi_eshdi vlan-id=2368

/interface list

add name=WAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=pool_lan ranges=172.16.17.100-172.16.17.200

add name=pool_eshdi ranges=192.168.10.100-192.168.10.200

/ip dhcp-server

add address-pool=pool_lan disabled=no interface=bridgeLan name=server_lan

add address-pool=pool_eshdi disabled=no interface=bridge_eshdi name=server_eshdi

/interface bridge port

add bridge=bridgeLan interface=ether3

add bridge=bridgeLan interface=ether4

add bridge=bridgeLan interface=vlan_70_wifi

add bridge=bridge_eshdi interface=vlan_2368_wifi_eshdi

add bridge=bridgeLan interface=ether5

add bridge=bridgeLan interface=ether6

add bridge=bridgeLan interface=ether7

add bridge=bridgeLan interface=ether8

add bridge=bridge_eshdi interface=ether9

add bridge=bridge_eshdi interface=ether10

/interface list member

add interface=ether1 list=WAN

/ip address

add address=172.16.17.1/24 comment=Lan interface=bridgeLan network=172.16.17.0

add address=192.168.10.1/24 comment=Lan_Eshdi interface=bridge_eshdi network=192.168.10.0

add address=185.хх.хх.133/27 comment=Vlan70 interface=vlan_70 network=185.хх.хх.128

add address=188.хх.хх.109/27 comment=Vlan2368 interface=vlan_2368 network=188.хх.хх.96

/ip dhcp-server network

add address=172.16.17.0/24 dns-server=8.8.8.8,8.8.4.4 gateway=172.16.17.1 netmask=24

add address=192.168.10.0/24 dns-server=77.88.8.8,8.8.8.8 gateway=192.168.10.1 netmask=24

/ip firewall filter

add action=drop chain=forward disabled=yes dst-address=192.168.10.0/24 src-address=172.16.17.0/24

add action=drop chain=forward disabled=yes dst-address=172.16.17.0/24 src-address=192.168.10.0/24

/ip firewall mangle

add action=mark-connection chain=input comment=ISP1 disabled=yes in-interface=vlan_70 new-connection-mark=ISP1-conn passthrough=yes

add action=mark-routing chain=output connection-mark=ISP1-conn disabled=yes new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=forward disabled=yes in-interface=vlan_70 new-connection-mark=ISP1-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP1-conn-f disabled=yes in-interface=bridgeLan new-routing-mark=ISP1-route passthrough=no

add action=mark-connection chain=input comment=ISP2 disabled=yes in-interface=vlan_2368 new-connection-mark=ISP2-conn passthrough=yes

add action=mark-connection chain=output connection-mark=ISP2-conn disabled=yes new-connection-mark=ISP2-route passthrough=no

add action=mark-connection chain=forward disabled=yes in-interface=vlan_2368 new-connection-mark=ISP2-conn-f passthrough=no

add action=mark-routing chain=prerouting connection-mark=ISP2-conn-f disabled=yes in-interface=bridge_eshdi new-routing-mark=ISP2-route passthrough=no

/ip firewall nat

add action=src-nat chain=srcnat out-interface=vlan_70 src-address=172.16.17.0/24 to-addresses=185.хх.хх.133

add action=src-nat chain=srcnat out-interface=vlan_2368 src-address=192.168.10.0/24 to-addresses=188.хх.хх.109

/ip route

add comment=ISP1 distance=1 gateway=185.хх.хх.129 routing-mark=ISP1-route

add comment=ISP2 distance=1 gateway=188.хх.хх.97 routing-mark=ISP-2

/ip route rule

add action=unreachable disabled=yes dst-address=192.168.10.0/24 src-address=172.16.17.0/24

add action=unreachable disabled=yes dst-address=172.16.17.0/24 src-address=192.168.10.0/24

/ip route vrf

add interfaces=vlan_2368,vlan_2368_wifi_eshdi,bridge_eshdi,ether9,ether10 routing-mark=ISP-2

/ip service

set telnet disabled=yes

set ftp disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox port=8282

set api-ssl disabled=yes